Leitfaden zur Informationssicherheit

Informationssicherheit ist ein unverzichtbarer Bestandteil jeder Unternehmensstrategie, da der Schutz sensibler Daten vor unbefugtem Zugriff, Verlust oder Missbrauch von entscheidender Bedeutung ist. Ein robustes Informationssicherheitsmanagement hilft dabei, Risiken zu minimieren, die Integrität und Vertraulichkeit von Daten zu gewährleisten.

Was ist Informationssicherheit?

In einer digital vernetzten Welt, in der Daten eine der wertvollsten Ressourcen darstellen, ist Informationssicherheit essenziell. Doch was genau bedeutet das? Einfach gesagt, umfasst Informationssicherheit alle Maßnahmen, die ergriffen werden, um Informationen – egal ob in digitaler oder physischer Form – vor unbefugtem Zugriff, Manipulation oder Verlust zu schützen.

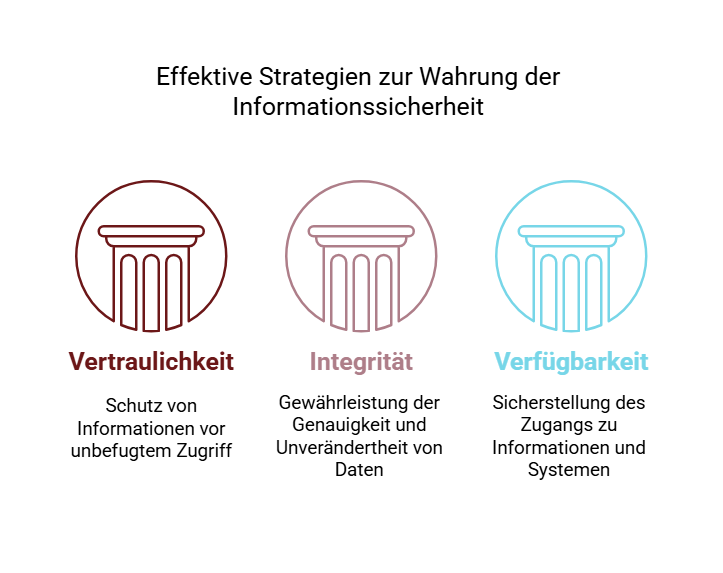

Ziel ist es, Vertraulichkeit, Integrität und Verfügbarkeit von Daten sicherzustellen. Diese drei Prinzipien bilden das sogenannte CIA-Triad-Modell (Confidentiality, Integrity, Availability), das als Grundlage für jede Sicherheitsstrategie dient.)

Warum ist Informationssicherheit für Unternehmen wichtig?

Unternehmen verarbeiten täglich eine Fülle sensibler Informationen – von Kundendaten über Finanztransaktionen bis hin zu internen Geschäftsgeheimnissen. Ein einziger Sicherheitsvorfall, sei es durch einen Hackerangriff oder eine interne Fahrlässigkeit, kann verheerende Folgen haben: Datenverluste, Image-Schäden, finanzielle Verluste oder sogar rechtliche Konsequenzen.

Neben dem Schutz vor Cyberangriffen ist Informationssicherheit aber auch ein zentraler Bestandteil der Einhaltung gesetzlicher Vorgaben, wie etwa der Datenschutz-Grundverordnung (DSGVO) oder branchenspezifischer Sicherheitsstandards (z.B. ISO 27001). Eine starke Sicherheitsstrategie bedeutet nicht nur Schutz, sondern auch Wettbewerbsvorteile: Kunden und Partner schenken Unternehmen, die nachweislich sicher mit Informationen umgehen, mehr Vertrauen.)

Unterschiede zwischen Informationssicherheit, IT-Sicherheit und Datenschutz

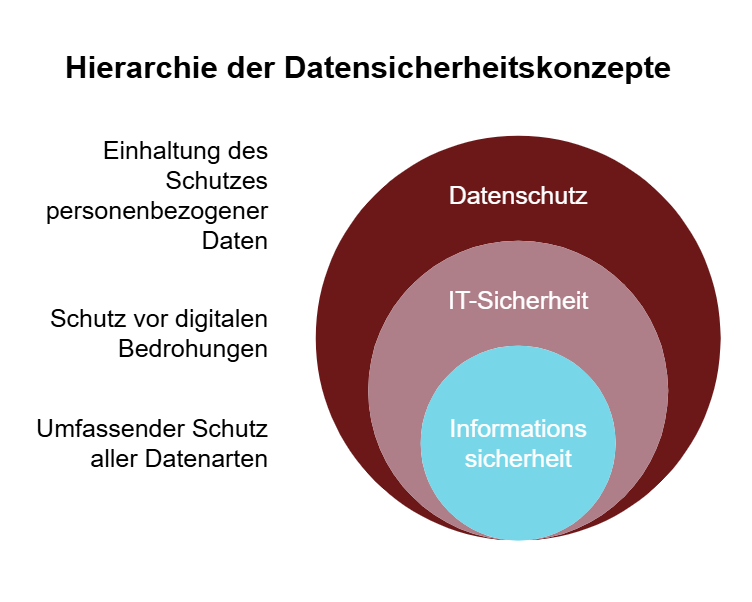

Oft werden Informationssicherheit, IT-Sicherheit und Datenschutz synonym verwendet – dabei gibt es klare Unterschiede:

- Informationssicherheit ist der übergeordnete Begriff und bezieht sich auf den Schutz aller Arten von Informationen – unabhängig davon, ob sie digital oder physisch vorliegen.

- IT-Sicherheit (oder Cybersicherheit) ist ein Teilbereich der Informationssicherheit und fokussiert sich speziell auf digitale Bedrohungen, wie Hackerangriffe, Schadsoftware oder Systemausfälle.

- Datenschutz wiederum konzentriert sich auf den Schutz personenbezogener Daten, also Informationen, die direkt oder indirekt einer Person zugeordnet werden können. Während die Informationssicherheit sämtliche Daten schützt, stellt der Datenschutz sicher, dass personenbezogene Daten rechtskonform verarbeitet werden.

ISO 27001: Bedeutung und Umsetzung

Unternehmen, die IT-Sicherheit und Datenschutz ernst nehmen, kommen um international anerkannte Sicherheitsstandards nicht herum. Diese Normen definieren Best Practices zur Absicherung von Netzwerken, Daten und IT-Systemen.

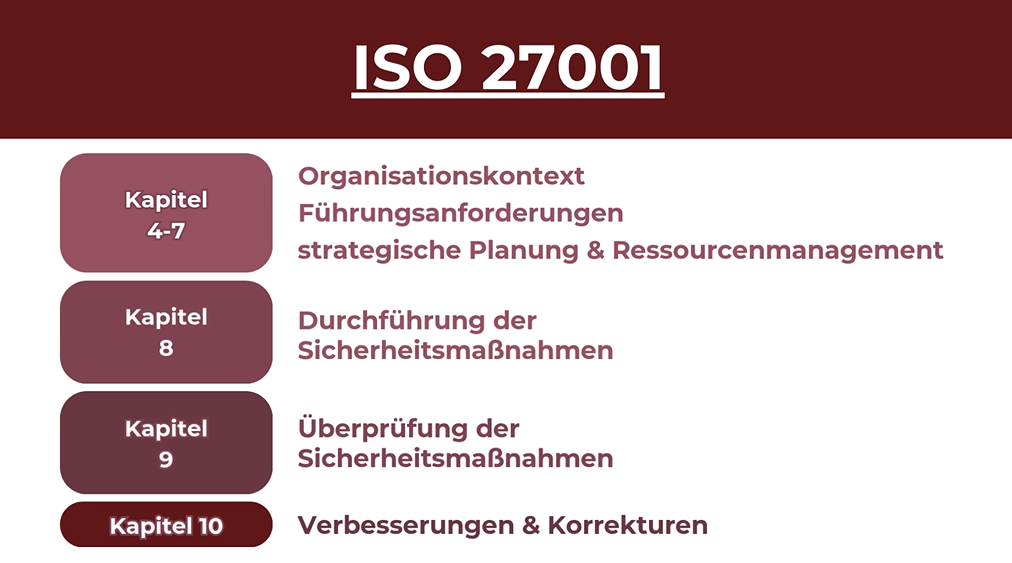

Die ISO 27001 ist der weltweit anerkannte Standard für Informationssicherheits-Managementsysteme (ISMS). Sie hilft Unternehmen dabei, Risiken systematisch zu identifizieren, zu minimieren und eine kontinuierliche Verbesserung der Sicherheitsmaßnahmen sicherzustellen.

Vorteile der ISO 27001-Zertifizierung:

- Stärkung der Cyber-Resilienz

- Erfüllung gesetzlicher Anforderungen wie der DSGVO

- Vertrauensvorsprung bei Kunden & Geschäftspartnern

- Strukturiertes Risikomanagement für IT-Infrastrukturen

Wie funktioniert die Umsetzung? Unternehmen müssen zunächst eine Risikoanalyse durchführen, Sicherheitsmaßnahmen implementieren und durch regelmäßige Audits nachweisen, dass das ISMS funktioniert.

ISO 27001 Norm

Die ISO 27001 ist die zentrale Norm für ein ISMS und folgt einer einheitlichen Struktur.

DSGVO & BSI IT-Grundschutz: Rechtliche Pflicht für Unternehmen

Die Datenschutz-Grundverordnung (DSGVO) regelt den Umgang mit personenbezogenen Daten innerhalb der EU. Unternehmen sind verpflichtet, die Sicherheit und Vertraulichkeit von Daten zu gewährleisten – ein Verstoß kann zu hohen Bußgeldern führen.

Wichtige Anforderungen nach DSGVO:

- Schutz personenbezogener Daten durch technische und organisatorische Maßnahmen

- Dokumentation der Sicherheitsmaßnahmen

- Datenschutzfolgenabschätzung (DSFA) bei risikoreichen Datenverarbeitungen

- Meldung von Datenschutzverstößen innerhalb von 72 Stunden

Ergänzend dazu bietet der BSI IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) einen praktischen Leitfaden zur Umsetzung von IT-Sicherheitsmaßnahmen.

NIS2-Richtlinie: Auswirkungen auf Unternehmen

Die NIS2-Richtlinie (Network and Information Security Directive) ist die überarbeitete Version der EU-Richtlinie zur Cybersicherheit und erweitert die bisherigen Vorgaben erheblich. Sie betrifft künftig eine größere Anzahl von Unternehmen aus kritischen Sektoren wie Energie, Finanzen, Transport und digitalen Diensten. Diese erweiterte Regelung verpflichtet Unternehmen, strengere Cybersecurity-Maßnahmen zu implementieren, um den zunehmenden Bedrohungen im digitalen Raum gerecht zu werden.

Für Unternehmen bedeutet die NIS2-Richtlinie eine Reihe wichtiger Veränderungen: Sie sind nun verpflichtet, umfassende Cybersecurity-Maßnahmen zu ergreifen, Sicherheitsvorfälle zu melden und stärker überwacht zu werden.

Zudem drohen hohe Bußgelder bei Nichteinhaltung der neuen Vorgaben. Um sich auf die Anforderungen vorzubereiten, sollten Unternehmen ihre Cybersecurity-Strategie überarbeiten und regelmäßig eine Risikoanalyse durchführen, um potenzielle Schwachstellen frühzeitig zu identifizieren und zu beheben.

DIN SPEC 27076: Sicherheitsanforderungen für KMU

Gerade kleine und mittelständische Unternehmen (KMU) sind oft ein Ziel für Cyberangriffe. Die DIN SPEC 27076 wurde speziell entwickelt, um KMUs eine praxisnahe Orientierung zur IT-Sicherheit zu bieten.

KMUs, die sich an dieser Norm orientieren, stärken ihre IT-Sicherheit ohne übermäßigen Aufwand.

Kernbereiche der DIN SPEC 27076:

- Sichere IT-Infrastruktur (Firewalls, Backups, Verschlüsselung)

- Zugriffs- und Passwortmanagement

- Schulungen für Mitarbeiter zu Cybergefahren

- Notfallpläne und Incident Response

Schutzziele der Informationssicherheit (CIA-Prinzip)

Vertraulichkeit

Vertraulichkeit bezieht sich auf den Schutz von Informationen vor unbefugtem Zugriff. Um dieses Ziel zu erreichen, sind verschiedene Maßnahmen erforderlich:

- Zugriffskontrollen: Implementierung von Benutzerberechtigungen, um sicherzustellen, dass nur autorisierte Personen auf sensible Daten zugreifen können.

- Verschlüsselung: Einsatz von Verschlüsselungstechnologien, um Daten sowohl im Ruhezustand als auch während der Übertragung zu schützen.

- Datenschutzmaßnahmen: Einhaltung von Datenschutzbestimmungen und -richtlinien, um die Privatsphäre von Individuen zu wahren und den Missbrauch von Daten zu verhindern.

Integrität

Integrität gewährleistet, dass die Informationen korrekt und unverändert bleiben. Um die Integrität von Daten zu sichern, sind folgende Maßnahmen wichtig:

- Datenkonsistenz: Sicherstellung, dass Daten in verschiedenen Systemen übereinstimmen und keine Inkonsistenzen auftreten.

- Schutz vor Manipulation: Implementierung von Mechanismen wie Prüfziffern oder Hash-Funktionen, um sicherzustellen, dass Daten nicht unbemerkt verändert werden können.

Verfügbarkeit

Verfügbarkeit stellt sicher, dass Informationen und Systeme jederzeit zugänglich sind, wenn sie benötigt werden. Um die Verfügbarkeit zu gewährleisten, sollten folgende Strategien verfolgt werden:

- Backup-Strategien: Regelmäßige Sicherung von Daten, um im Falle eines Datenverlusts eine Wiederherstellung zu ermöglichen.

- Notfallpläne: Entwicklung von Notfallplänen, um auf unerwartete Ereignisse wie Systemausfälle oder Cyberangriffe schnell reagieren zu können.

- Redundanz: Implementierung von redundanten Systemen und Infrastruktur, um die Ausfallzeiten zu minimieren und die Kontinuität des Betriebs zu gewährleisten.

Durch die konsequente Umsetzung dieser Schutzziele können Organisationen ihre Informationssicherheit erheblich verbessern und sich besser gegen Bedrohungen und Risiken wappnen.

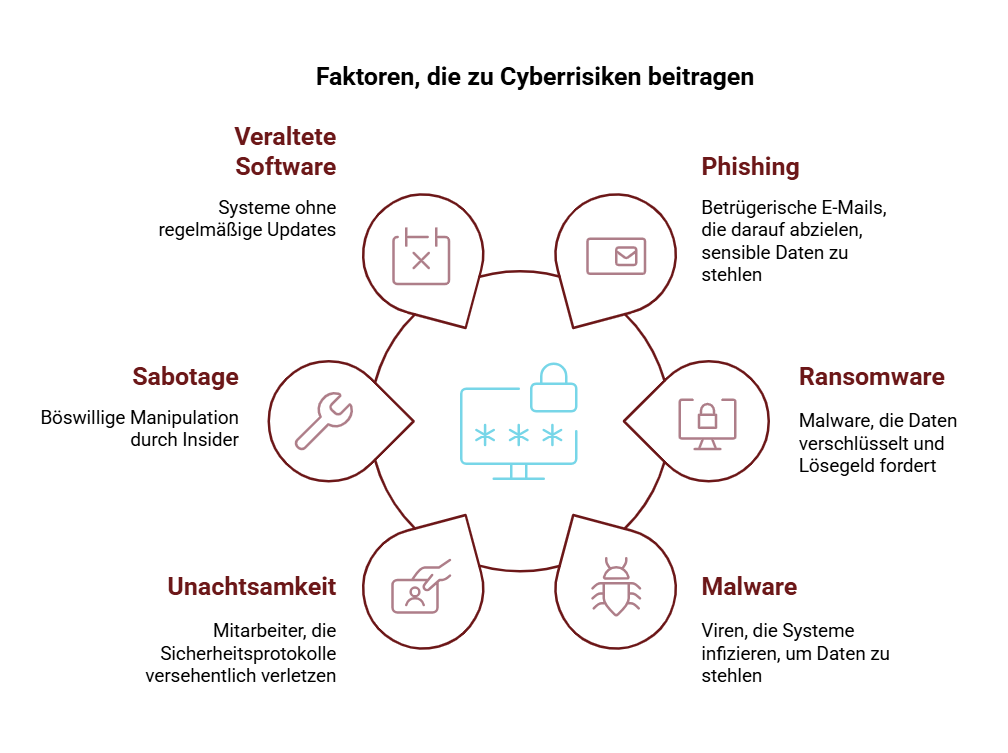

Risiken & Bedrohungen

In einer zunehmend digitalisierten Welt sind Unternehmen und Organisationen täglich einer Vielzahl von Cyberbedrohungen ausgesetzt. Von Phishing-Angriffen über Ransomware bis hin zu Social Engineering – Cyberkriminelle nutzen immer raffiniertere Methoden, um an sensible Daten zu gelangen oder IT-Systeme zu kompromittieren.

Doch nicht nur externe Angriffe stellen eine Gefahr dar. Auch interne Sicherheitsrisiken, wie menschliche Unachtsamkeit oder technische Schwachstellen, können massive Schäden verursachen. Erfahren Sie hier, welche Cyberrisiken es gibt und wie Sie Ihr Unternehmen effektiv schützen können.

Cyberangriffe: Phishing, Ransomware & Malware

Cyberattacken gehören zu den größten Bedrohungen für Unternehmen jeder Größe. Besonders verbreitet sind:

Betrügerische E-Mails oder gefälschte Webseiten zielen darauf ab, sensible Daten wie Passwörter oder Kreditkartendaten zu stehlen. Häufig werden täuschend echte Mails von Banken, Dienstleistern oder internen Abteilungen vorgetäuscht.

Viren, Trojaner und andere Schadprogramme infizieren Systeme, um Daten zu stehlen oder Kontrolle über IT-Infrastrukturen zu erlangen.

Diese Schadsoftware verschlüsselt alle Daten auf einem System und fordert Lösegeld für die Entschlüsselung. Besonders gefährlich: Unternehmen ohne Backups sind oft gezwungen, hohe Summen zu zahlen oder wichtige Daten zu verlieren.

Insider-Bedrohungen: Unachtsamkeit & Sabotage

Nicht alle Bedrohungen für die Informationssicherheit kommen von außen; auch interne Sicherheitsrisiken stellen eine häufig unterschätzte Gefahr dar. Ein großes Risiko besteht beispielsweise in der Unachtsamkeit der Mitarbeiter.

Diese können versehentlich Phishing-Mails öffnen, unsichere Passwörter verwenden oder sensible Daten ungeschützt speichern, was die Sicherheit des Unternehmens gefährden kann. Zudem besteht die Gefahr von Sabotage durch unzufriedene Mitarbeiter oder ehemalige Angestellte, die gezielt Daten manipulieren oder Systeme sabotieren können, um dem Unternehmen Schaden zuzufügen.

Technische Schwachstellen: Software-Sicherheitslücken

Software und IT-Systeme sind nicht perfekt – regelmäßig werden Sicherheitslücken entdeckt, die von Hackern ausgenutzt werden können.

- Veraltete Software: Systeme ohne Updates sind leichte Angriffsziele.

- Schwachstellen in Webanwendungen: SQL-Injection, Cross-Site Scripting (XSS) und andere Exploits ermöglichen Cyberkriminellen den Zugriff auf Unternehmensdaten.

- Schlecht konfigurierte Firewalls oder VPNs: Diese lassen Angreifer ins Unternehmensnetzwerk eindringen.

Social Engineering: Menschliche Manipulation als Sicherheitsrisiko

Der menschliche Faktor stellt oft das schwächste Glied in der Sicherheitskette dar. Social Engineering nutzt psychologische Tricks, um Mitarbeiter dazu zu bringen, vertrauliche Informationen preiszugeben oder unsichere Aktionen auszuführen, die das Unternehmen gefährden können.

Eine häufige Methode ist der CEO-Fraud, bei dem Betrüger sich als Geschäftsführer ausgeben und Mitarbeiter auffordern, dringend Überweisungen zu tätigen. Eine weitere Technik ist das Pretexting, bei dem Kriminelle eine vermeintlich legitime Identität, wie die eines IT-Support-Mitarbeiters, vortäuschen, um Zugangsdaten oder vertrauliche Informationen zu erlangen.

Schließlich gibt es noch das Baiting, bei dem Angreifer manipulierte USB-Sticks an öffentlichen Orten hinterlassen, die beim Anschluss an ein System Schadsoftware installieren.

Technische Sicherheitsmaßnahmen: Schutz für IT-Systeme & Netzwerke

Technische Maßnahmen sind die erste Verteidigungslinie gegen Cyberbedrohungen. Durch den Einsatz moderner Sicherheitslösungen können Unternehmen das Risiko von Datenlecks, Malware-Infektionen und unbefugten Zugriffen minimieren.

Firewalls, Antivirus-Software & Intrusion Detection Systems (IDS)

Jede IT-Infrastruktur benötigt eine mehrstufige Sicherheitsarchitektur:

- Firewalls filtern schädlichen Datenverkehr und verhindern unautorisierte Zugriffe auf das Unternehmensnetzwerk.

- Antivirus-Software & Endpoint-Security erkennen und entfernen Schadsoftware in Echtzeit.

- Intrusion Detection & Prevention Systems (IDS/IPS) identifizieren und blockieren Angriffsversuche in Netzwerken.

Netzwerksegmentierung & Zero-Trust-Architektur

Nicht jedes Gerät oder jeder Benutzer sollte Zugriff auf das gesamte Unternehmensnetzwerk haben. Moderne Sicherheitskonzepte reduzieren die Angriffsfläche durch:

- Netzwerksegmentierung: Kritische Systeme sind durch separate Netzwerke voneinander isoliert.

- Zero-Trust-Architektur: Kein Gerät oder Nutzer wird automatisch vertraut – jede Anfrage muss authentifiziert werden.

Sichere Authentifizierung: MFA & Passwortmanager

Schwache Passwörter sind eine der größten IT-Sicherheitslücken. Um unbefugten Zugriff zu verhindern, sollten Unternehmen sichere Authentifizierungsverfahren einführen:

- Multi-Faktor-Authentifizierung (MFA): Neben dem Passwort muss ein zusätzlicher Faktor bestätigt werden (z. B. Einmalpasswort, Fingerabdruck).

- Passwortmanager: Diese generieren und speichern sichere, einzigartige Passwörter für jede Anwendung.

Organisatorische Maßnahmen: Sicherheitskultur im Unternehmen etablieren

Neben technischen Lösungen ist eine sicherheitsbewusste Unternehmenskultur entscheidend. Viele Cyberangriffe nutzen menschliche Schwachstellen aus – daher müssen Mitarbeiter sensibilisiert und Prozesse optimiert werden.

Notfallmanagement & Incident Response-Pläne

Trotz der besten Sicherheitsmaßnahmen können immer noch Sicherheitsvorfälle auftreten, weshalb eine schnelle und effektive Reaktion entscheidend ist. Ein Incident-Response-Plan definiert klare Schritte zur Erkennung, Meldung und Reaktion auf IT-Sicherheitsvorfälle.

Zusätzlich sollten Notfallpläne für spezifische Bedrohungen wie Ransomware-Angriffe und Datenlecks vorhanden sein, um im Fall von verschlüsselten oder gestohlenen Daten sofort handeln zu können. Regelmäßige Sicherheitstests und Simulationen helfen dabei, Schwachstellen in bestehenden Abläufen zu identifizieren und sicherzustellen, dass das Unternehmen gut auf potenzielle Sicherheitsvorfälle vorbereitet ist.

Sensibilisierung & Schulung von Mitarbeitern

Cyberkriminelle setzen verstärkt auf Social Engineering und Phishing, um an sensible Informationen zu gelangen. Gut geschulte Mitarbeiter sind die beste Verteidigung gegen solche Angriffe.

- Regelmäßige Schulungen: Mitarbeiter lernen, wie sie Phishing-Mails, verdächtige Links und unsichere Downloads erkennen.

- Security-Awareness-Programme: Simulierte Cyberangriffe helfen, das Verhalten in realen Szenarien zu trainieren.

Sicherheitsrichtlinien & ISMS

Ein Informationssicherheitsmanagementsystem (ISMS) hilft Unternehmen, Sicherheitsrichtlinien strukturiert zu verwalten und kontinuierlich zu verbessern.

- Klare IT-Sicherheitsrichtlinien: Regeln zur Nutzung von Unternehmensnetzwerken, Mobilgeräten und externen Cloud-Diensten definieren.

- Zertifizierungen (z.B. ISO 27001): Ein ISMS nach internationalen Standards sorgt für nachweisbare IT-Sicherheit.

Informationssicherheit optimieren

Eine effektive Informationssicherheitsstrategie erfordert mehr als nur technische Lösungen – sie muss systematisch und kontinuierlich verbessert werden. Unternehmen sollten ein Informationssicherheitsmanagementsystem (ISMS) einführen und regelmäßig Sicherheitsaudits und Penetrationstests durchführen, um Schwachstellen frühzeitig zu erkennen.

- Cloud-Sicherheit ist essenziell: Sensible Daten müssen verschlüsselt und mit Zero-Trust-Prinzipien abgesichert werden.

- Managed Security Services (MSS) bieten eine effiziente Möglichkeit, IT-Sicherheit an Experten auszulagern und rund um die Uhr Bedrohungen zu überwachen.

Unternehmen, die sowohl technische als auch organisatorische Maßnahmen kombinieren, sind optimal gegen Cyberbedrohungen abgesichert. Moderne Sicherheitslösungen wie Firewalls und Multi-Faktor-Authentifizierung (MFA) bieten effektiven Schutz für IT-Systeme, während Schulungen und ein gezieltes Security-Awareness-Programm menschliche Fehler minimieren.

Zusätzlich sorgt ein Informationssicherheitsmanagementsystem (ISMS) in Verbindung mit Notfallplänen dafür, dass das Unternehmen im Falle eines Vorfalls schnell und gezielt reagieren kann.

Zukunft der Informationssicherheit: Trends & Entwicklungen

Die Bedrohungslage im Cyberraum entwickelt sich ständig weiter, weshalb Unternehmen ihre Schutzstrategien kontinuierlich anpassen müssen. Künstliche Intelligenz (KI) spielt dabei eine wichtige Rolle, da KI-basierte Systeme Cyberangriffe frühzeitig erkennen und Abwehrmaßnahmen automatisieren können.

Zudem gewinnen Zero-Trust-Modelle an Bedeutung, bei denen jedes Gerät und jeder Nutzer sich permanent authentifizieren muss, um unbefugten Zugriff zu verhindern. Auch im Bereich der Verschlüsselung erfordert die Zukunft neue Ansätze, da mit dem Fortschritt des Quantencomputings neue, leistungsfähigere Verschlüsselungsmethoden notwendig werden, um den zukünftigen Bedrohungen standzuhalten.

Sie benötigen Hilfe beim Aufbau Ihres ISMS? Als externer Informationssicherheits-beauftragter unterstützen wir Sie gerne!

Benötigen Sie Unterstützung bei der Zertifizierung nach ISO 27001?

Vermittlung von Inhalten zur Cyber-Sicherheit. Videos und Best Practices inklusive.

Externer ISB für KMU

Als Beratungsdienstleister und externer Informationssicherheitsbeauftragter unterstützen wir Sie bei der Ausarbeitung und Entwicklung einer IT-Sicherheitsstrategie, die zu Ihrem Unternehmen passt.

- Gebündelte Erfahrung aus 10 Jahren in der Branche und 500 erfolgreichen Projekten

- Beratung, Software & Schulung aus einer Hand

- Prozessoptimierung frei nach dem Motto: so viel wie nötig, so wenig wie möglich