Top Themen in der Informationssicherheit:

Phishing-Simulationen trainieren Ihr Team, Cyberbedrohungen zu erkennen und richtig zu reagieren. Ein externer Informationssicherheitsbeauftragter unterstützt bei der Umsetzung und bereitet Ihre Mitarbeitenden optimal auf reale Angriffe vor.

Über 90% aller erfolgreichen Cyberattacken beginnen mit Phishing-E-Mails. Während technische Schutzmaßnahmen wichtig sind, bleibt der Mensch das schwächste Glied in der Sicherheitskette. Professionelle Phishing-Simulationen schaffen hier Abhilfe — sie decken Schwachstellen auf, ohne Schäden zu verursachen, und entwickeln nachhaltiges Sicherheitsbewusstsein bei Ihren Mitarbeitern. Für Unternehmen im DACH-Raum ist dies nicht nur eine strategische Investition, sondern zunehmend eine Compliance-Anforderung.

Eine Phishing-Simulation repliziert authentische Cyberangriffe in kontrollierter Umgebung, ohne dabei realen Schaden zu verursachen. Dabei werden Mitarbeiter mit realistischen, aber harmlosen Phishing-E-Mails konfrontiert, um ihre Reaktionen zu testen und systematisch zu verbessern. Diese kontrollierten Tests simulieren aktuelle Angriffsmethoden und -techniken, die Cyberkriminelle tatsächlich einsetzen – von simplen Spam-E-Mails bis hin zu hochpersonalisierten Spear-Phishing-Attacken. Für Unternehmen im DACH-Raum bieten Phishing-Simulationen eine risikofreie Möglichkeit, Schwachstellen im menschlichen Faktor zu identifizieren und das Sicherheitsbewusstsein der Belegschaft messbar zu stärken, bevor echte Angreifer diese Lücken ausnutzen können.

Phishing-Simulationen unterscheiden sich grundlegend von klassischen Präventionsmaßnahmen:

Der entscheidende Vorteil liegt in der praktischen Überprüfung bereits implementierter Awareness-Maßnahmen. Während Schulungen theoretisches Wissen vermitteln, zeigen Simulationen, ob dieses Wissen in kritischen Momenten auch angewendet wird.

Ein professioneller Phishing-Test durchläuft mehrere strukturierte Phasen. Die Planungsphase beginnt mit einer gründlichen Risikoanalyse der Unternehmensstruktur, IT-Landschaft und branchenspezifischen Bedrohungsszenarien. Anschließend entwickeln Sicherheitsexperten realitätsnahe Phishing-E-Mails, die aktuelle Angriffsmethoden widerspiegeln – von einfachen Spam-Mails bis hin zu hochpersonalisierten Spear-Phishing-Attacken.

Die Durchführungsphase erfolgt zeitlich gestaffelt über mehrere Wochen, um verschiedene Situationen und Tageszeiten zu berücksichtigen. Dabei werden unterschiedliche Angriffsvektoren getestet: klassische E-Mail-Phishing, Vishing (Voice-Phishing), Smishing (SMS-Phishing) und Social Engineering über soziale Medien.

Nach Abschluss folgt die Auswertungsphase mit detaillierter Analyse aller Reaktionen. Das Ergebnis ist ein umfassender Report mit konkreten Handlungsempfehlungen für zielgerichtete Nachschulungen.

Klassische Mitarbeiterschulungen vermitteln Wissen — Phishing-Simulationen testen dessen praktische Anwendung. Diese Kombination führt zu nachhaltigen Verhaltensänderungen:

Vermittlung von Inhalten zur Cyber-Sicherheit. Videos und Best Practices inklusive.

Die deutsche Wirtschaft verzeichnet jährlich Milliardenschäden durch Cyberangriffe. Für mittelständische Unternehmen stellen diese Bedrohungen ein existenzielles Risiko dar, da sie oft nicht über die Ressourcen großer Konzerne verfügen, um sich von schwerwiegenden Sicherheitsvorfällen zu erholen. Aktuelle Studien zeigen, dass über 60% der KMU nach einem erfolgreichen Cyberangriff innerhalb von sechs Monaten ihre Geschäftstätigkeit einstellen müssen. Gleichzeitig werden traditionelle technische Schutzmaßnahmen zunehmend unwirksamer, da Angreifer verstärkt auf Social Engineering und psychologische Manipulation setzen. Phishing-Simulationen adressieren präzise diese Schwachstelle und bieten eine messbare, kosteneffiziente Methode zur Risikoreduktion, die sich bereits nach wenigen Monaten amortisiert.

Relevanz für IT-Entscheider, CISOs und Führungskräfte

Phishing-Simulationen liefern messbare Daten für strategische Sicherheitsentscheidungen. Diese Insights ermöglichen:

Bonus-Effekt: Viele Versicherungsgesellschaften gewähren Prämienreduktionen bei nachweisbaren Awareness-Programmen.

Cyberkriminelle professionalisieren sich zunehmend und nutzen moderne Technologien für raffiniertere Angriffe:

KI-generierte Phishing-Inhalte erstellen fehlerfreie, personalisierte E-Mails in perfektem Deutsch. Open Source Intelligence (OSINT) ermöglicht detaillierte Recherchen über Unternehmen und deren Mitarbeiter für glaubwürdige Social Engineering-Attacken. Business Email Compromise (BEC) verursacht die höchsten finanziellen Schäden — Angreifer geben sich als Geschäftsführer aus und veranlassen Mitarbeiter zu Überweisungen hoher Geldbeträge.

Besonders perfide: Die Automatisierung von Angriffen macht auch kleinere Unternehmen zu lohnenden Zielen, da der Aufwand für Cyberkriminelle minimal ist.

Ein erfolgreicher Phishing-Angriff verursacht verschiedene Schadenskategorien:

Direkte Kosten:

Indirekte Kosten:

Regulatorische Konsequenzen:

Die durchschnittlichen Kosten eines Datenverstoßes im deutschen Mittelstand betragen über 300.000 Euro — Investitionen in präventive Simulationen amortisieren sich bereits nach wenigen Monaten.

Moderne Gesetzgebung fordert proaktive Sicherheitsmaßnahmen. NIS2, KRITIS-Verordnung und branchenspezifische Standards verlangen nachweisbare Awareness-Programme als Bestandteil ordnungsgemäßen Risikomanagements.

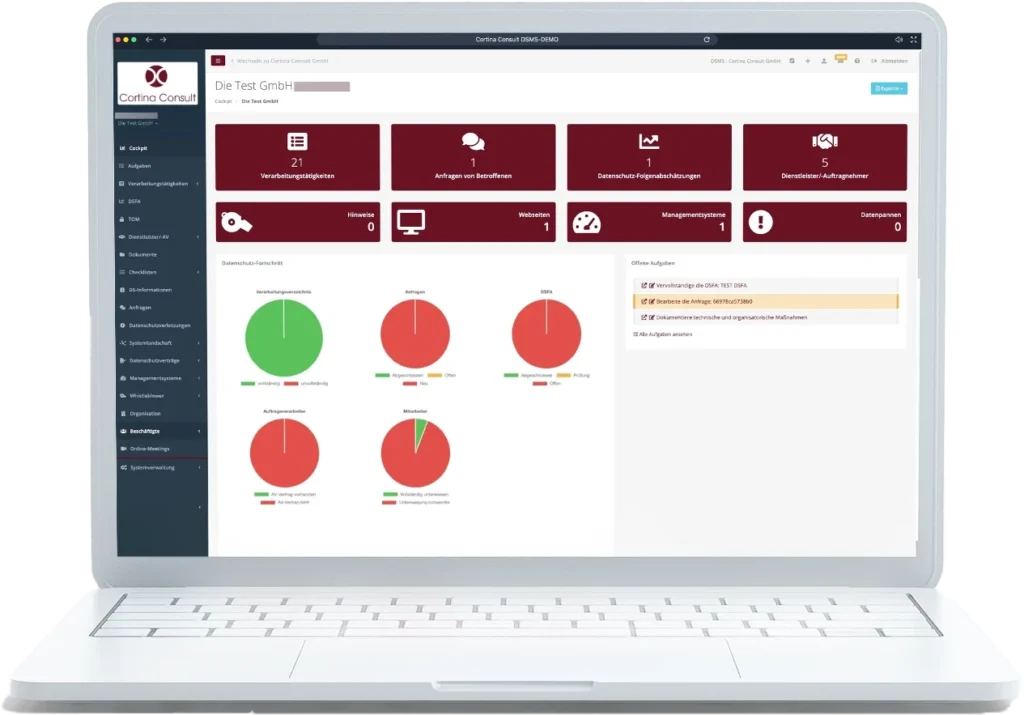

Die DSGVO verlangt explizit „angemessene technische und organisatorische Maßnahmen“ — Mitarbeitersensibilisierung gilt als organisatorische Maßnahme. Bei Phishing-Simulationen müssen jedoch strenge datenschutzrechtliche Vorgaben beachtet werden: transparente Information, pseudonymisierte Auswertung, Zweckbindung und sichere Datenlöschung.

Sie haben einen eISB und möchten einen schnellen Preis-Leistungs-Vergleich? Nutzen Sie unseren Rechner für eine individuelle Preiskonfiguration.

Systematische Phishing-Tests transformieren die Cybersecurity-Kultur und schaffen messbare Verbesserungen der Bedrohungsresilienz in Unternehmen jeder Größe. Sie bieten eine einzigartige Kombination aus praktischer Risikoprüfung und nachhaltiger Bewusstseinsbildung, die weit über herkömmliche Schulungsmaßnahmen hinausgeht. Durch realitätsnahe Testszenarien werden Mitarbeiter für aktuelle Bedrohungen sensibilisiert, ohne dass echte Schäden entstehen können. Dies führt zu einer deutlich verbesserten Erkennungsrate verdächtiger E-Mails und einer Reduktion erfolgreicher Angriffe um durchschnittlich 70% innerhalb des ersten Jahres. Zusätzlich liefern die Tests wertvolle Kennzahlen für strategische Sicherheitsentscheidungen und unterstützen die Erfüllung regulatorischer Anforderungen in verschiedenen Branchen.

Kontinuierliche Tests entwickeln eine Kultur der kollektiven Verantwortung für IT-Sicherheit. Mitarbeiter lernen, verdächtige E-Mails zu erkennen und entsprechend zu reagieren, ohne dass produktive Arbeitsabläufe beeinträchtigt werden.

Diese kulturelle Transformation geht über reine Phishing-Abwehr hinaus und schärft das Bewusstsein für weitere Sicherheitsaspekte: Passwort-Hygiene, Software-Updates und den Umgang mit sensiblen Daten. Regelmäßige Tests schaffen ein Feedback-System, das erfolgreiche Verhaltensweisen verstärkt und problematische Bereiche identifiziert, bevor sie zu echten Sicherheitsvorfällen werden.

Mittelständische Unternehmen haben spezifische Anforderungen, die sich von Großkonzernen unterscheiden:

Professionelle Simulationen berücksichtigen diese Besonderheiten durch modulare Servicepakete, benutzerfreundliche Implementierungen und externe Expertise, die interne Ressourcen ergänzt statt sie zu überlasten.

Die Kombination aus praktischen Tests und theoretischen Trainings maximiert Lerneffekte. Nach jedem Phishing-Test erhalten betroffene Mitarbeiter sofortiges Feedback und weiterführende Lernmaterialien – diese „Teachable Moments“ nutzen die natürliche Aufmerksamkeit optimal aus.

Branchenspezifische Szenarien spiegeln typische Arbeitsabläufe und Kommunikationsmuster wider, wodurch Relevanz und Glaubwürdigkeit der Tests erhöht werden. Ein Automobilzulieferer erhält andere Testszenarien als ein Steuerberatungsbüro oder eine Arztpraxis.

Detaillierte KPI-basierte Auswertungen schaffen Transparenz über die Wirksamkeit investierter Budgets:

Key Performance Indicators:

Diese Metriken werden kontinuierlich getrackt, mit Branchenbenchmarks verglichen und bilden die Grundlage für datenbasierte Entscheidungen über zukünftige Schulungsmaßnahmen. Unternehmen, die regelmäßige Simulationen durchführen, reduzieren ihre Phishing-Anfälligkeit um durchschnittlich 70% innerhalb des ersten Jahres.

Die erfolgreiche Einführung von Phishing-Simulationen erfordert eine durchdachte Strategie, die technische, organisatorische und rechtliche Aspekte gleichermaßen berücksichtigt. Ein strukturierter Implementierungsansatz beginnt mit einer umfassenden Risikoanalyse der bestehenden IT-Landschaft und der Identifikation branchenspezifischer Bedrohungsszenarien. Entscheidend für den nachhaltigen Erfolg ist die frühzeitige Einbindung aller Stakeholder – von der Geschäftsführung über IT-Verantwortliche bis hin zu Datenschutzbeauftragten und Betriebsrat. Moderne Simulationsplattformen ermöglichen eine schrittweise Einführung mit anpassbaren Schwierigkeitsgraden und automatisierten Schulungsmodulen. Die kontinuierliche Optimierung durch regelmäßige Auswertungen und Anpassungen an neue Bedrohungen gewährleistet langfristige Wirksamkeit und maximalen Return on Investment.

Rechtskonforme Durchführung beginnt in der Planungsphase mit einer Datenschutz-Folgenabschätzung und klaren Zweckbindungen. Mitarbeiter werden transparent über Art, Umfang und Ziele informiert, ohne die Testwirksamkeit zu beeinträchtigen.

Datenschutz-Prinzipien bei Phishing-Simulationen:

Die Zusammenarbeit mit erfahrenen Datenschutzexperten gewährleistet, dass alle rechtlichen Anforderungen erfüllt werden und gleichzeitig die gewünschten Testeffekte erzielt werden.

Sie benötigen ein ISMS, wissen aber nicht, wie Sie vorgehen sollen?

Systematische Phishing-Tests transformieren die Cybersecurity-Kultur und schaffen messbare Verbesserungen der Bedrohungsresilienz in Unternehmen jeder Größe. Sie bieten eine einzigartige Kombination aus praktischer Risikoprüfung und nachhaltiger Bewusstseinsbildung, die weit über herkömmliche Schulungsmaßnahmen hinausgeht. Durch realitätsnahe Testszenarien werden Mitarbeiter für aktuelle Bedrohungen sensibilisiert, ohne dass echte Schäden entstehen können. Dies führt zu einer deutlich verbesserten Erkennungsrate verdächtiger E-Mails und einer Reduktion erfolgreicher Angriffe um durchschnittlich 70% innerhalb des ersten Jahres. Zusätzlich liefern die Tests wertvolle Kennzahlen für strategische Sicherheitsentscheidungen und unterstützen die Erfüllung regulatorischer Anforderungen in verschiedenen Branchen.

Kontinuierliche Tests entwickeln eine Kultur der kollektiven Verantwortung für IT-Sicherheit. Mitarbeiter lernen, verdächtige E-Mails zu erkennen und entsprechend zu reagieren, ohne dass produktive Arbeitsabläufe beeinträchtigt werden.

Diese kulturelle Transformation geht über reine Phishing-Abwehr hinaus und schärft das Bewusstsein für weitere Sicherheitsaspekte: Passwort-Hygiene, Software-Updates und den Umgang mit sensiblen Daten. Regelmäßige Tests schaffen ein Feedback-System, das erfolgreiche Verhaltensweisen verstärkt und problematische Bereiche identifiziert, bevor sie zu echten Sicherheitsvorfällen werden.

Mittelständische Unternehmen haben spezifische Anforderungen, die sich von Großkonzernen unterscheiden:

Professionelle Simulationen berücksichtigen diese Besonderheiten durch modulare Servicepakete, benutzerfreundliche Implementierungen und externe Expertise, die interne Ressourcen ergänzt statt sie zu überlasten.

Die Kombination aus praktischen Tests und theoretischen Trainings maximiert Lerneffekte. Nach jedem Phishing-Test erhalten betroffene Mitarbeiter sofortiges Feedback und weiterführende Lernmaterialien – diese „Teachable Moments“ nutzen die natürliche Aufmerksamkeit optimal aus.

Branchenspezifische Szenarien spiegeln typische Arbeitsabläufe und Kommunikationsmuster wider, wodurch Relevanz und Glaubwürdigkeit der Tests erhöht werden. Ein Automobilzulieferer erhält andere Testszenarien als ein Steuerberatungsbüro oder eine Arztpraxis.

Detaillierte KPI-basierte Auswertungen schaffen Transparenz über die Wirksamkeit investierter Budgets:

Key Performance Indicators:

Diese Metriken werden kontinuierlich getrackt, mit Branchenbenchmarks verglichen und bilden die Grundlage für datenbasierte Entscheidungen über zukünftige Schulungsmaßnahmen. Unternehmen, die regelmäßige Simulationen durchführen, reduzieren ihre Phishing-Anfälligkeit um durchschnittlich 70% innerhalb des ersten Jahres.

Die erfolgreiche Einführung von Phishing-Simulationen erfordert eine durchdachte Strategie, die technische, organisatorische und rechtliche Aspekte gleichermaßen berücksichtigt. Ein strukturierter Implementierungsansatz beginnt mit einer umfassenden Risikoanalyse der bestehenden IT-Landschaft und der Identifikation branchenspezifischer Bedrohungsszenarien. Entscheidend für den nachhaltigen Erfolg ist die frühzeitige Einbindung aller Stakeholder – von der Geschäftsführung über IT-Verantwortliche bis hin zu Datenschutzbeauftragten und Betriebsrat. Moderne Simulationsplattformen ermöglichen eine schrittweise Einführung mit anpassbaren Schwierigkeitsgraden und automatisierten Schulungsmodulen. Die kontinuierliche Optimierung durch regelmäßige Auswertungen und Anpassungen an neue Bedrohungen gewährleistet langfristige Wirksamkeit und maximalen Return on Investment.

Rechtskonforme Durchführung beginnt in der Planungsphase mit einer Datenschutz-Folgenabschätzung und klaren Zweckbindungen. Mitarbeiter werden transparent über Art, Umfang und Ziele informiert, ohne die Testwirksamkeit zu beeinträchtigen.

Datenschutz-Prinzipien bei Phishing-Simulationen:

Die Zusammenarbeit mit erfahrenen Datenschutzexperten gewährleistet, dass alle rechtlichen Anforderungen erfüllt werden und gleichzeitig die gewünschten Testeffekte erzielt werden.

Vermittlung von Inhalten zur Cyber-Sicherheit. Videos und Best Practices inklusive.

Praxisnahe Schulungen schaffen nachhaltige Verhaltensänderungen über alle Hierarchieebenen hinweg. Führungskräfte erhalten spezielle Briefings über ihre Rolle als Multiplikatoren im Personalmanagement, während technische Mitarbeiter tiefergehende Informationen über Angriffsmethoden erhalten.

Die Kombination aus Präsenz- und Online-Formaten ermöglicht flexible Teilnahme und berücksichtigt unterschiedliche Lernpräferenzen. Regelmäßige Auffrischungsschulungen sorgen dafür, dass das erworbene Wissen aktuell bleibt.

Persönliche Betreuung durch erfahrene IT-Sicherheitsberater gewährleistet strategische Integration in bestehende Sicherheitskonzepte wie ISO 27001 und ISMS. Diese ganzheitliche Herangehensweise berücksichtigt nicht nur technische Aspekte, sondern auch die Einbettung in übergeordnete Risikomanagement-Strategien.

Erfahrene Berater bringen Best Practices aus verschiedenen Branchen mit und können bewährte Lösungsansätze an spezifische Unternehmensanforderungen anpassen. Die kontinuierliche Begleitung über mehrere Simulationszyklen ermöglicht systematische Optimierung und nachhaltige Verbesserungen der Cybersecurity-Posture.

Wie häufig sollten Phishing-Simulationen durchgeführt werden? Sicherheitsexperten empfehlen quartalsweise Simulationen mit variierenden Schwierigkeitsgraden. Neue Mitarbeiter sollten zusätzlich innerhalb der ersten drei Monate getestet werden.

Sind Phishing-Tests rechtlich unbedenklich? Bei ordnungsgemäßer Durchführung und DSGVO-Beachtung sind Simulationen vollständig rechtskonform und werden von Aufsichtsbehörden als bewährte Praxis empfohlen.

Wie wird Datenschutz bei Simulationen gewährleistet? Alle Daten werden pseudonymisiert verarbeitet, ausschließlich auf deutschen Servern gespeichert und nach Projektabschluss sicher gelöscht.

Können Tests an unsere Branche angepasst werden? Ja, professionelle Simulationen werden individuell an branchenspezifische Risiken angepasst — besonders relevant für TISAX® im Automotive-Bereich, Gesundheitswesen, Finanzdienstleistungen und kritische Infrastrukturen.

Wie messen wir den Erfolg der Simulationen? Durch KPI-basierte Auswertungen: Click-Rate, Credential-Submission-Rate und Reporting-Rate werden kontinuierlich getrackt und mit Branchenbenchmarks verglichen.

Was passiert mit Mitarbeitern, die wiederholt auf Tests hereinfallen? Anstatt punitiver Maßnahmen erfolgt individuelles Coaching mit zusätzlichen Schulungen und persönlicher Betreuung gemäß Mitarbeiterrichtlinien.

Welche technischen Voraussetzungen sind erforderlich? Lediglich eine funktionierende E-Mail-Infrastruktur. Tests funktionieren in On-Premise- und Cloud-Umgebungen ohne zusätzliche Hardware.

TISAX® ist eine eingetragene Marke der ENX Association, zu der wir in keiner geschäftlichen Beziehung stehen. Die Nennung der Marke dient ausschließlich der Beschreibung unserer Leistungen und stellt keine Autorisierung oder Empfehlung durch den Markeninhaber dar.

Regeltermine, ISMS-Software, E-Learning (LMS), persönlicher Ansprechpartner – und weitere Extras – inklusive.

Wir helfen Unternehmen dabei, ein wirksames Managementsystem für Informationssicherheit aufzubauen und die Anforderungen nach ISO 27001, NIS-2 oder TISAX® umzusetzen – digital, effizient und zu fixen Konditionen. Als erfahrener Beratungsdienstleister und externer ISB sorgen wir dafür, dass sensible Informationen geschützt bleiben und Sicherheitsrisiken minimiert werden.

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen