Datensicherheit prüfungssicher dokumentieren: TOM strukturieren, technische Maßnahmen mit der Systemlandschaft verknüpfen, organisatorische Prozesse abbilden und Wirksamkeitsprüfungen tracken – für transparente Sicherheitsmaßnahmen-Dokumentation.

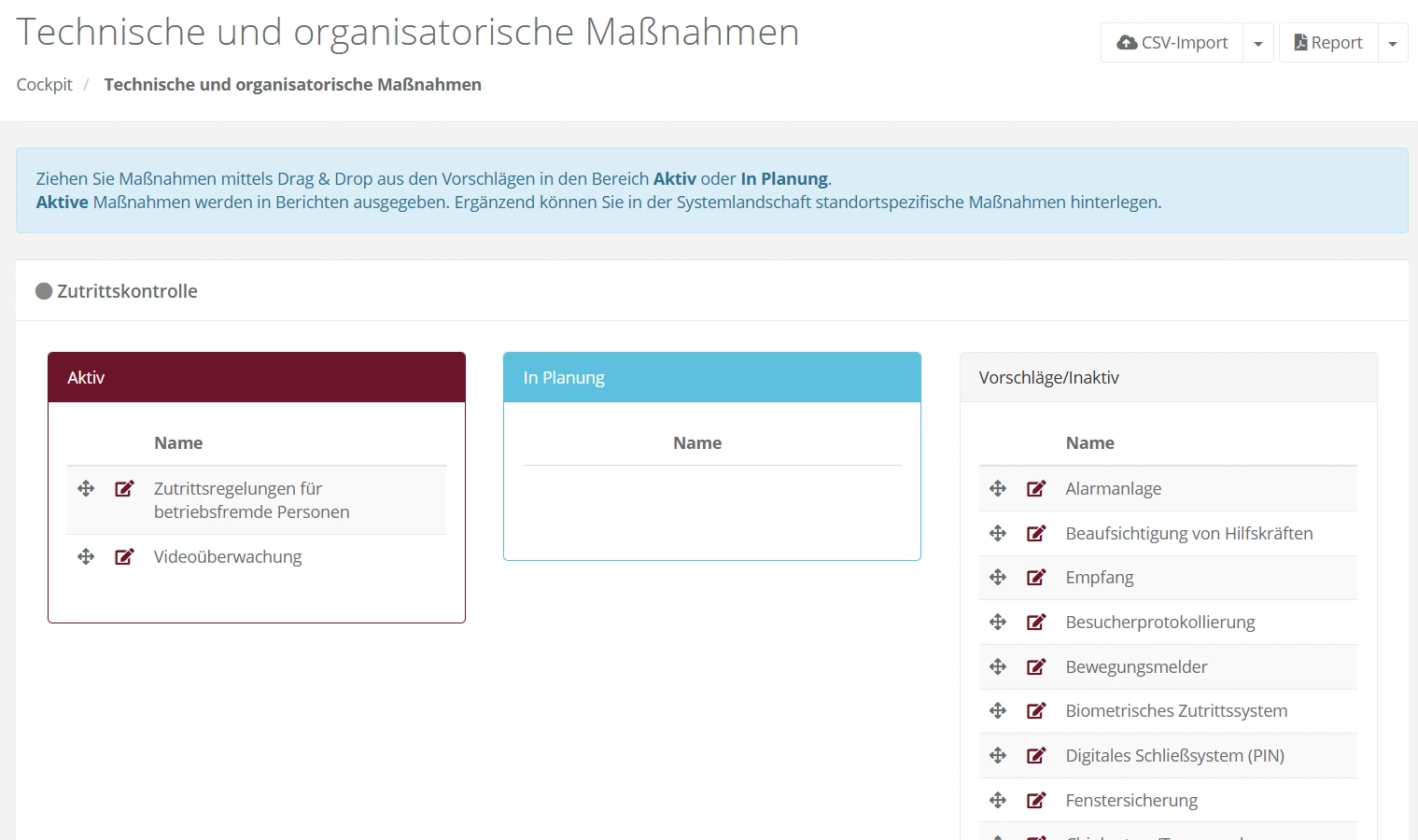

Technische und organisatorische Maßnahmen (TOM) dokumentieren Datensicherheit nach Art. 32 DSGVO und ISO 27001 strukturiert. Maßnahmen werden in Kategorien wie Zutrittskontrolle, Zugangskontrolle, Verschlüsselung und Backup organisiert. Die Verknüpfung mit Verarbeitungstätigkeiten zeigt, welche Schutzmaßnahmen welche Datenverarbeitung absichern. Verantwortliche und Umsetzungsstatus sind transparent dokumentiert.

Vorgefertigte TOM-Kataloge mit Best Practices beschleunigen die Dokumentation erheblich. Maßnahmen können mit Assets und Systemen verknüpft werden. Wirksamkeitsprüfungen werden terminiert und durchgeführt. TOM-Nachweise sind als PDF exportierbar für AVV-Anhänge oder Audits. Die vollständige Dokumentation erfüllt Anforderungen von Aufsichtsbehörden und Zertifizierungsstellen für ISO 27001-Compliance.

Erfassen Sie Datensicherheitsmaßnahmen in 14 standardisierten Kategorien – von Zutrittskontrolle über Verschlüsselung bis Backup. Die strukturierte Erfassung verhindert Lücken, erfüllt Art. 32 DSGVO vollständig und minimiert Risiken bei Audits und behördlichen Prüfungen.

Weiterverwenden statt neu schreiben: Importieren Sie TOM per CSV oder Excel mit wenigen Klicks. Keine Doppelarbeit. Export jederzeit für Backups, Dienstleister oder Auswertungen. Spart Zeit, erhöht Datenqualität und Effizienz sowie transparente Prozesse.

Erstellen Sie professionelle Reports technischer und organisatorischer Maßnahmen mit einem Klick. Die Übersicht zeigt Behörden, Auditoren und Partnern transparent Schutzmaßnahmen und belegt Datensicherheit – ohne manuelle Zusammenstellung oder Rückfragen.

Die 14 Kategorien folgen der DSGVO-Systematik und sind einheitlich aufgebaut. Das macht die Dokumentation für Datenschutzbeauftragte, IT-Verantwortliche und Geschäftsführung gleichermaßen verständlich. Alle Beteiligten finden sich schnell zurecht – intuitiv, selbsterklärend und ohne aufwendige Einarbeitung.

Die Compliance-Suite von Cortina Consult automatisiert DSMS, ISMS, HinSchG und KIVO – sparen Sie 40% Zeit und vereinfachen Sie Ihr gesamtes Compliance-Management. Die umfassenden Funktionen decken alle relevanten Compliance-Bereiche ab.

Intelligente Verknüpfung statt Inseldokumentation: TOM werden mit Risikoanalysen, Assets, Verarbeitungstätigkeiten und AVVs verbunden. Änderungen wirken sich automatisch auf alle verknüpften Elemente aus.

DSGVO und ISO 27001 parallel verwalten: Ein System für DSGVO-TOM und ISO-Annex-A-Kontrollen. Synergien nutzen, Mehrfachpflege vermeiden, beide Standards gleichzeitig erfüllen ohne Aufwandsverdopplung.

Automatische Nachweise und Reports: TOM-Übersichten für AVV, Audits und Behörden auf Knopfdruck. Keine manuelle Zusammenstellung, sondern professionelle PDF-Exporte mit allen relevanten Maßnahmen.

Alle DSGVO-pflichtigen Unternehmen: Art. 32 DSGVO verpflichtet jeden Verantwortlichen, angemessene technische und organisatorische Maßnahmen zu treffen und zu dokumentieren. Ohne TOM-Nachweis drohen Bußgelder.

Unternehmen mit ISO 27001 oder NIS-2: ISMS-Zertifizierung fordert vollständige Dokumentation aller 93 Annex-A-Kontrollen. NIS-2 verlangt umfassende Sicherheitsmaßnahmen. Die TOM-Verwaltung deckt alle Standards ab.

Auftragsverarbeiter und Dienstleister: Wer Kundendaten verarbeitet, muss TOM im AVV nachweisen. Vorkonfigurierte Kataloge, automatische AVV-Integration und professionelle TOM-Berichte schaffen Vertrauen bei Auftraggebern.

Nach Art. 32 DSGVO und BSI-Grundschutz sind folgende Kategorien erforderlich: Zutrittskontrolle (physischer Zugang), Zugangskontrolle (Systemzugriff), Zugriffskontrolle (Datenberechtigungen), Weitergabekontrolle, Eingabekontrolle, Auftragskontrolle, Verfügbarkeitskontrolle, Trennungskontrolle sowie Verschlüsselung und Backup. Das System strukturiert TOM nach diesen Kategorien für vollständige Dokumentation.

Jede Verarbeitung im VVT kann mit relevanten TOM verknüpft werden. Welche Maßnahmen schützen die Personalverwaltung? Welche Verschlüsselung nutzt das CRM? Diese Verknüpfung ist Pflicht nach Art. 30 DSGVO und zeigt transparent, wie Datenverarbeitungen abgesichert sind.

Ja, TOM-Nachweise werden automatisch als PDF exportiert und können als Anhang zu Auftragsverarbeitungsverträgen hinzugefügt werden. Art. 28 DSGVO fordert, dass Auftragsverarbeiter ihre TOM nachweisen. Der Export enthält alle dokumentierten Maßnahmen in strukturierter, behördenkonformer Form.

Für jede Maßnahme können Wirksamkeitsprüfungen geplant werden. Wird die Zugangskontrolle regelmäßig getestet? Funktionieren Backups? Prüftermine werden im Aufgabensystem angelegt. Prüfergebnisse werden dokumentiert. Diese Nachweise sind essenziell für Audits und zeigen, dass TOM nicht nur dokumentiert, sondern auch wirksam sind.

Ja, die TOM-Dokumentation erfüllt Anforderungen von ISO 27001. Die Maßnahmen entsprechen den Controls aus Annex A. Für Zertifizierungsaudits sind alle Nachweise strukturiert verfügbar. TOM-Dokumentation ist Kern jedes Informationssicherheitsmanagementsystems.

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen